Nederland is een echte digital society. We zijn altijd en overal verbonden. Hierdoor kunnen cybercriminelen op meerdere manieren gevoelige bedrijfsgegevens blokkeren of stelen. In dit blog leer je in 5 stappen hoe je jouw ICT-infrastructuur veilig en toekomstbestendig maakt. Wil je meer weten over de risico’s van een ICT-infrastructuur en de voor- en nadelen van een digital society?

Stap 1: Kies een passende ICT-infrastructuur

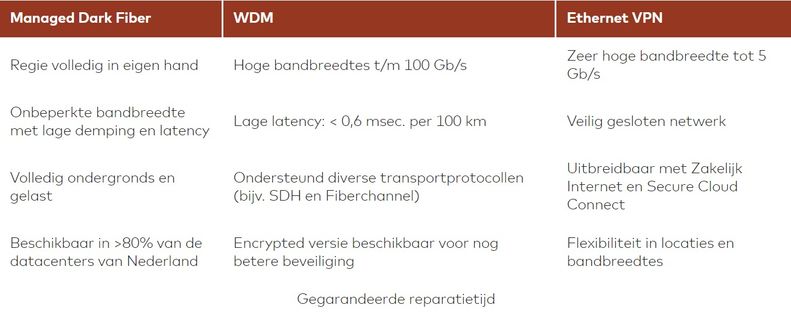

Er bestaan veel verschillende opties voor jouw ICT-infrastructuur met allemaal hun eigen voordelen. Hoe weet je welke infrastructuur de juiste en meest veilige keuze voor jouw organisatie is? Onderstaand overzicht helpt je op weg:

Stap 2: Beveilig je data

Door het intreden van de GDPR moet gevoelige informatie van individuele burgers in de Europese Unie zo goed mogelijk worden beveiligd. Organisaties hebben de plicht om gevoelige data te beschermen. Encryptie van data is hierbij een absolute noodzaak. Encryptie versleutelt data op zo’n manier dat hackers het niet kunnen ontcijferen, als ze de data stelen.

Encryptie kan op verschillende lagen op het OSI-model plaatsvinden. De meest logische plek voor encryptie hangt af van de toepassing. Hoe hoger in het OSI-model encryptie wordt toegepast, des te meer latency wordt toegevoegd.

Stap 3: Keuzes voor en in het datacenter

Een veilige infrastructuur zorgt voor een secuur transport van data tussen het datacenter en de organisatie. Daarom hangt de keuze van een datacenter nauw samen met de veiligheid van data.

Fysieke beveiliging van het pand is belangrijk, zodat er geen ongewilde gasten bij de systemen kunnen komen. Ook zijn er mogelijkheden om kwetsbare data extra te beschermen, zoals een cage of een suite om de apparatuur heen.

Stap 4: Monitoren van het netwerk

Door middel van monitoring kunnen verstoringen in het netwerk worden gedetecteerd. Wanneer de netwerkleverancier verantwoordelijk is voor het monitoren, kan bij verstoringen eenvoudig worden nagegaan of het een storing is naar aanleiding van geplande werkzaamheden of dat er iets anders aan de hand is.

Stap 5: Helder data beleid

Naast alle technische mogelijkheden is het belangrijk om een helder beleid te formuleren voor het omgaan met gevoelige data. Zo is het van belang om goed in te richten welke medewerker welke data mag en kan inzien en gebruiken.

Wil je meer informatie over de risico’s die zich voordoen in een ICT-infrastructuur, of wil je meer lezen over de toekomst van Smart Societies? Download dan gratis ons eBook: De Smart Society. Over een slimme én veilige infrastructuur.